Zunächst einmal sind nicht alle Ransomware gleich: Wie bei jeder Software sind einige Ransomware gut geschrieben, während andere schlecht geschrieben sind. Auf wikipedia / ransomware erhalten Sie einen Überblick über die wichtigsten Ransomware-Varianten. Einige Ransomware-Programme - insbesondere CryptoLocker - verwenden Listen mit Dateierweiterungen, um zu entscheiden, welche Dateien verschlüsselt werden sollen, und warum nicht. Benutzer, die über ausreichende Kenntnisse verfügen, um ihre Dateierweiterungen zu ändern, verfügen wahrscheinlich über Backups und werden Sie sowieso nicht bezahlen. Wie @usr hervorhebt, können Sie mit einfachen Ansätzen immer noch viele Leute erreichen. Allerdings ist einige Ransomware wie CryptoWall sehr ausgefeilt, und obwohl ich nicht weiß, wie es funktioniert, kann ich darüber spekulieren, was möglich ist.

Wie Sie sagen, enthalten Dateien häufig ein " Dateisignatur "- Ein kurzer Hex-Code am Anfang der Datei, der angibt, um welchen Dateityp es sich handelt. Hier sind zwei Listen dieser "magischen Zahlen" aus Wikipedia: [1], [2].

Das Windows-Betriebssystem selbst ist ziemlich stark abhängig Dateierweiterungen im Dateinamen und sind notorisch spröde, wenn Sie sie ändern, aber das bedeutet nicht, dass jede Software so schrecklich sein muss.

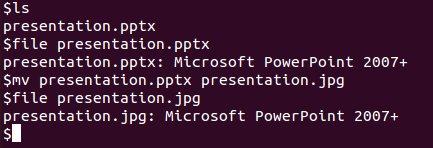

Zum Beispiel gibt es ein Standard-Unix-Dienstprogramm namens Datei , die die magische Zahl überprüft und Ihnen sagt, um welchen Dateityp es sich handelt. Es gibt keinen Grund, warum Ransomware nicht dasselbe tun kann.