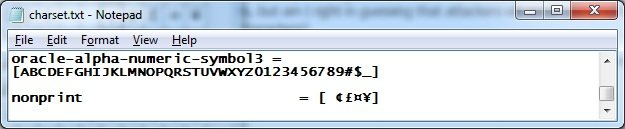

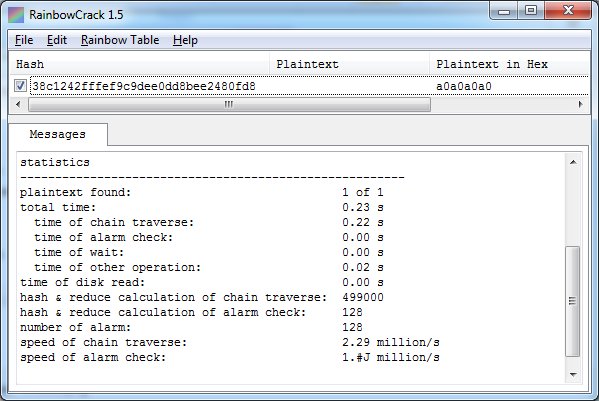

Da ich wissen musste, dass ich eine NTLM-Regenbogentabelle mit dem nicht gedruckten Zeichen alt 0160 (und ohne Tastatur) 0161-0164 generiert habe. Die Tabelle erkannte das nicht gedruckte Zeichen in hex.

Die Tabelle konnte das nicht gedruckte Zeichen nach dem Speichern des Hash erkennen. (Es war ein Dummy-Konto mit einem 4-stelligen Passwort zu Demonstrationszwecken.)

Es sieht ungefähr so aus:

Also, obwohl es nicht so ist unmöglich, ich hatte nichts in meinem Toolkit, was dies erkennen würde. Die meisten Leute mit herumwirbelnden Regenbogentischen stammen entweder aus der Community-Quelle oder haben einen bestimmten Grund, sie zu erstellen.

Ich habe selten Leute gesehen, die diese Zeichen verwenden. Es ist jedoch durchaus sinnvoll, je nach Engagement ein paar weitere Tabellen zu erstellen: £ ¥ ¡und einige andere Satzzeichen, die nur in nicht verwendet werden englische Sprachen. Wenn ich auf Tastaturen rund um den Globus nach den häufigsten suche und nach Charakteren suche, die in der US-104 nicht vertreten sind, habe ich einen guten Start. Aber auch dieses Tabellen-Set basiert, wenn es erstellt wird, auf einer Sache: der allgemeinen Verwendung. Wenn dies normalerweise nicht der Fall ist, ist es wahrscheinlich einfacher, einen anderen Weg zu finden, um die Steuerung zu umgehen.

Um mit einer auf einer direkten Eingabe basierenden Brute Force zu sprechen, gilt dasselbe. Jeder, der es in den Zeichensatz für die Eingabe aufnimmt, kann es tun. Es ist einfach nicht normal, dies zu tun.

Auf eine Art und Weise, die ich sage, ist es ja weniger anfällig für brutales Forcen, wenn auch nicht unmöglich.

- Bearbeiten -

Für eine reelle Zahlenperspektive zur Tabellengenerierung:

Der grundlegende Zeichensatz, den ich für NTLM angehäuft habe, passt in ein 750-GB-Laufwerk mit den Zahlen, die ich ' Ich habe es geschafft, wenn ich eine neue erstellen wollte: (obere + untere + Zahl + Druckzeichen = ungefähr 96 Zeichen)

Generierungszeit 9 d 22 h (wenn zu hoch, Anzahl der Tabellen erhöhen)

Eindeutige Kette Anzahl 6.094.373.862

Tabellengröße 90,81 GiB (97.509.981.789 Bytes)

Gesamtgröße 726,51 GiB (780.079.854.310 Bytes)

Nun ist dies nicht optimal, aber zum Vergleich sind die gleichen Einstellungen (eigentlich ein wenig freundlicher, 8 Tabellen statt 4 mit RTC) für den Volldruck + Nichtdruck + Nicht-Tastatur-ASCII-Satz (191 Zeichen) entspricht (mit Komprimierung)

Generierungszeit 395 y (wenn zu hohe Anzahl von Tabellen erhöht)

Eindeutige Kettenanzahl 4.823.766.839.375

Tabellengröße 57,03 TiB (62.708.968.911.909 Bytes) Gesamtgröße 14,20 PiB (15.990.787.072.536.668 Bytes

Im Wesentlichen werden 2 Größenordnungen mehr, wenn Sie das gesamte ASCII-Zeichenraumfenster verwenden, als Passworteingabe akzeptiert. Ich muss eine Weile auf diese 20 Petabyte warten Seagate, bevor Sie die Straße zu diesem Tisch hinunterfahren. Und Prozessoren müssen schneller werden, wenn der Tisch fertig sein soll, bevor 8 Generationen von mir gelebt haben und gestorben sind.