"Ich hatte wahrscheinlich das USB-Debugging aktiviert, als ich in der Vergangenheit eine Android-App entwickelt und auf meinem Gerät getestet habe. Ich erinnere mich jedoch, dass Sie dem Computer vertrauen müssen, bevor Sie ihn verwenden. Dies macht mein Gerät möglicherweise nicht anfälliger ? "

Android hat seit einiger Zeit eine ADB-Autorisierung (seit Jelly Bean, RTM Juli 2012).

Quelle: Neue Android 4.2.2-Funktion: USB-Debug-Whitelist verhindert, dass ADB-versierte Diebe Ihre Daten stehlen (in einigen Situationen)

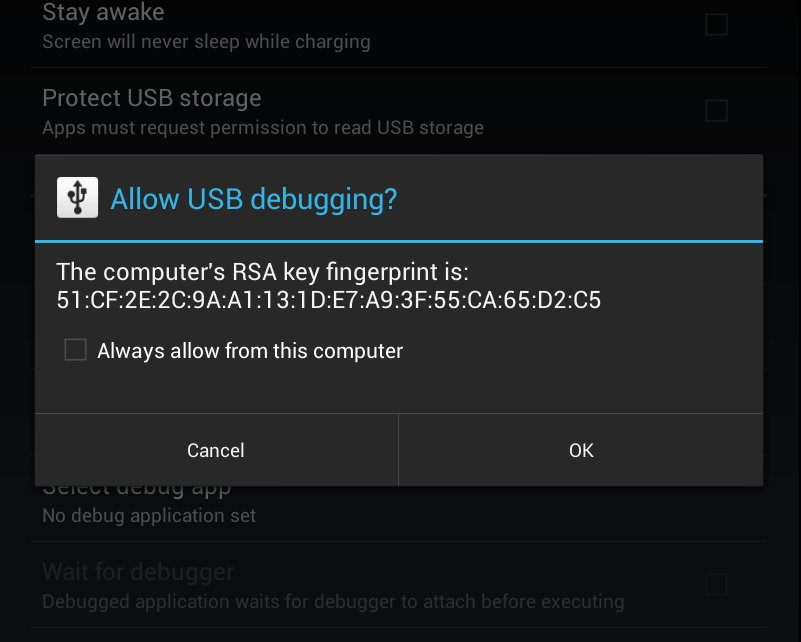

Sie haben Angst, dass ein ADB-versierter Dieb die wertvollen Daten von Ihrem gestohlenen Telefon oder Tablet stiehlt? Nun, Android 4.2.2 macht dies jetzt etwas schwieriger, da das Betriebssystem um eine USB-Debugging-Whitelist-Funktion erweitert wurde. Die Funktionsweise ist recht einfach: Wenn Sie Ihren PC über USB mit Ihrem Android-Gerät verbinden, erhält Android den RSA-Schlüssel Ihres PCs (ein Kennungstoken). Wenn Sie in Android 4.2.2 das USB-Debugging aktiviert haben, wird bei der Verbindung eine Eingabeaufforderung angezeigt (siehe unten).

In der Eingabeaufforderung werden Sie aufgefordert, zu bestätigen, dass Sie das USB-Debugging vom Verbindungs-PC zulassen möchten, und Sie können es einer Whitelist hinzufügen, sodass Sie bei der Eingabeaufforderung nicht erneut aufgefordert werden, den Computer zu bestätigen. Wenn ein Dieb Ihr Telefon stiehlt (vorausgesetzt, Sie haben ein Passwort / eine Geste / eine Gesichtsentsperrung festgelegt), kann er sich nicht mit ADB auseinandersetzen und Ihre persönlichen Daten auf eine Festplatte übertragen Fahrt. Und das ist gut. Hier ist die Nachricht, die ein potenzieller Dieb von ADB erhalten würde, wenn er versucht, ein verbundenes Gerät von einem nicht autorisierten PC aufzulisten ("offline"), und die Nachricht, nachdem dieser PC autorisiert wurde ("Gerät").

Die Der Sicherheitsaspekt dieser Funktion hängt jedoch von einigen Voraussetzungen ab, da sie sonst ihre Nützlichkeit verliert.

Zunächst benötigen Sie offensichtlich eine Art Barriere für den Zugang zum Telefon: Wenn der Dieb die Aufforderung erhält, das tut dir nicht viel gut Ihr Sperrbildschirm benötigt also ein Passwort, eine Geste oder eine Gesichtsentsperrung

Die Eingabeaufforderung wird nicht angezeigt. Das ist einfach genug und etwas, das viele Leute bereits tun.

Der nächste Teil mag Sie, den Android-Bastler, nicht gerade ansprechen. Wenn Ihr Telefon gerootet ist, einen entsperrten Bootloader hat oder eine benutzerdefinierte Firmware ausführt (z. B. eine benutzerdefinierte Wiederherstellung wie ClockworkMod Recovery), besteht eine gute Chance, dass Sie eine potenzielle Problemumgehung für diese USB-Debug-Whitelist erstellt haben und dass ein entschlossener Datendieb könnte immer noch einen Weg zu Ihren wertvollen Informationen finden. Wir werden nicht auf Einzelheiten eingehen, aber es genügt zu sagen, dass die USB-Debug-Whitelist effektiv aufgehoben werden kann, wenn Ihr Bootloader nicht gesperrt ist.

Dies ist nur eine von mehreren Änderungen in Android 4.2. 2

In Android-Versionen von 4.2.2 bis 4.4.2 gab es einen Fehler, der ausgenutzt werden konnte, um das sichere USB-Debugging von Android zu umgehen. Dadurch konnten Angreifer darauf zugreifen adb vor dem Entsperren des Geräts. Dieser Fehler wurde in Android 4.4.3 behoben.