Ich speichere meine gerne auf Papier.

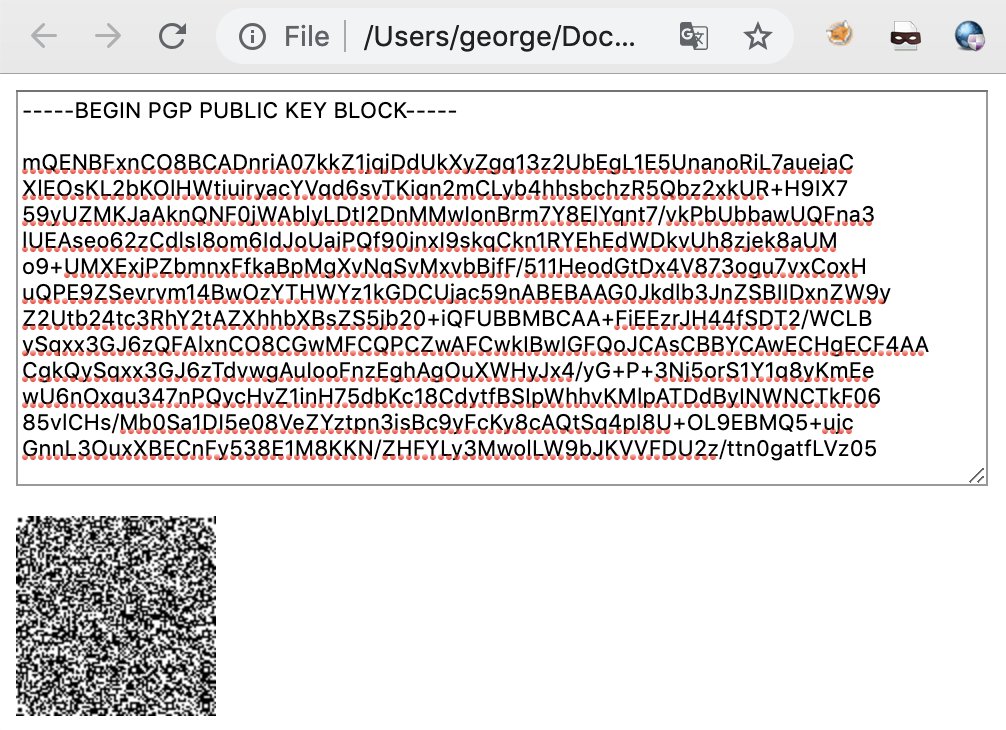

Mit einem JavaScript-Generator (lesen: offline) QR-Code erstelle ich ein Bild meines privaten Schlüssels in gepanzerter ASCII-Form. dann drucken Sie diese aus. Notieren Sie daneben die Schlüssel-ID und speichern Sie sie an einem physisch sicheren Ort.

Hier sind einige, die für Sie funktionieren sollten, unabhängig davon, welches Betriebssystem Sie verwenden, solange Sie einen Browser haben, der JavaScript unterstützt.

Für Windows-Benutzer:

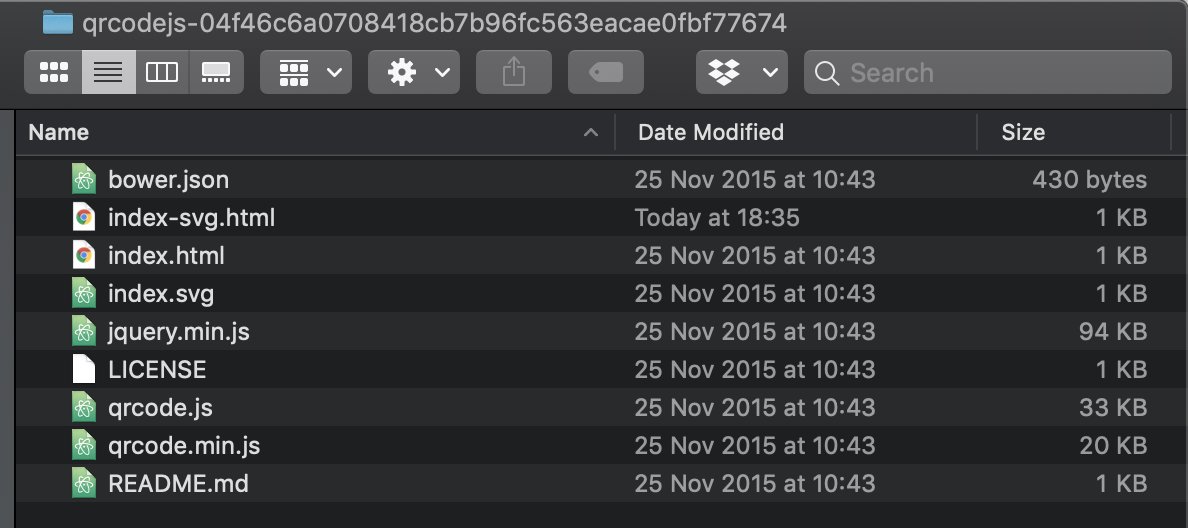

Klicken Sie hier, um den JavaScript-QR-Codegenerator herunterzuladen: https://github.com/davidshimjs/qrcodejs/archive/04f46c6a0708418cb7b96fc563eacae0fbf77674.zip

Extrahieren Sie die Dateien irgendwo und bearbeiten Sie dann index.html gemäß den folgenden Anweisungen.

Für MacOS- oder Unix-Benutzer:

$ # Diese spezielle Version soll das Risiko vermeiden, dass, wenn jemand das $ # -Repository von `davidshimjs` entführt (oder er Schurke wird), Sie weiterhin die Version verwenden, die ich überprüft habe. $ # Für die wirklich Paranoiden Vertrauen Sie GitHub auch nicht, und Sie möchten den Code, den Sie selbst heruntergeladen haben, überprüfen ip $ cd qrcodejs-04f46c6a0708418cb7b96fc563eacae0fbf77674 / $ # Wir müssen index.html so bearbeiten, dass das Einfügen Ihres PGP-Schlüssels unterstützt wird. $ # Öffnen Sie die Datei in einem Texteditor wie Notepad, vi oder nano $ vi index.html

Ändern Sie Zeile 11 von:

<input id = "text" type = "text" value = "http://jindo.dev.naver.com/collie" style = "width: 80%" / ><br / >

bis:

<textarea id = "text" type = "text" value = "http: //jindo.dev.naver.com/collie "style =" width: 80% "/ >< / textarea><br / >

Navigieren Sie nun mit Explorer F zu dem Verzeichnis, das Sie hier erhalten. oder Nautilus usw.

Zum Beispiel:

$ pwd

/ Users / george / Documents / Code / qrcodejs / qrcodejs-04f46c6a0708418cb7b96fc563eacae0fbf77674 $ open.

Doppelklicken Sie jetzt auf Die Datei index.html , die Sie gerade bearbeitet und gespeichert haben.

Sie müssen sich höchstwahrscheinlich trennen Geben Sie Ihren PGP-Schlüssel in Viertel oder noch kleiner ein, um schöne große QR-Codes zu erstellen, die Sie später problemlos scannen können. Klicken Sie nach dem Einfügen in den Textbereich vom Textfeld weg und Ihr QR-Code sollte angezeigt werden. Speichern Sie jeden einzelnen und benennen Sie ihn entsprechend, damit Sie die Reihenfolge kennen!

Nachdem Sie alle Codes erstellt haben, scannen Sie sie beispielsweise mit einer QR-Code-Scanner-App für Mobiltelefone. Halten Sie dieses Gerät für Paranoide offline, sobald Sie einen Barcodeleser installiert haben, und führen Sie dann einen vollständigen Lösch- und Werksreset des Geräts durch, bevor Sie es wieder online stellen. Dadurch wird verhindert, dass die QR-Scanner-App Ihren PGP-Schlüssel verliert.

Wenn Sie einen großen Schlüssel oder viele Schlüssel haben, empfehle ich paperbak, obwohl Sie dies unbedingt notieren müssen Anweisungen zum späteren Wiederherstellen der Daten. Genauso wichtig wie das Sichern ist das Wiederherstellen aus einem Backup. Ich würde dies wahrscheinlich mit Dummy-Daten versuchen, nur um sicherzugehen, dass Sie genau wissen, wie es funktioniert.

Es ist erwähnenswert, dass Sie Ihren privaten Schlüssel mit einer Passphrase schützen können, selbst wenn dies der Fall ist Bei einem Cloud-Anbieter gehostet, können sie Ihren privaten Schlüssel nicht sehen, aber dann wird Ihre gesamte Passwortsicherheit auf diese Passphrase und nicht auf den vollständigen privaten Schlüssel reduziert, ganz zu schweigen davon, dass Cloud-Anbieter über Nacht verschwinden können.