Iszi gibt Ihnen im Allgemeinen einige sehr gute Ratschläge - wenn sie Überwachungssoftware verwenden, sind sie wahrscheinlich zuversichtlich.

Wird dies der Fall sein So einfach wie das Betrachten des Prozessbaums oder der Registrierung, oder verstecken sich diese Arten von Schlüsselprotokollierern besser als das?

Das Erkennen von Keyloggern ist so einfach wie das Suchen an der richtigen Stelle (welche kann oder kann) kann je nach Sichtweise nicht einfach sein). Das Problem ist zu wissen, wonach und wo gesucht werden muss. Was folgt, sind einige nicht erschöpfende Dinge, die Sie tun können, um nach Keylogging-Modulen zu suchen.

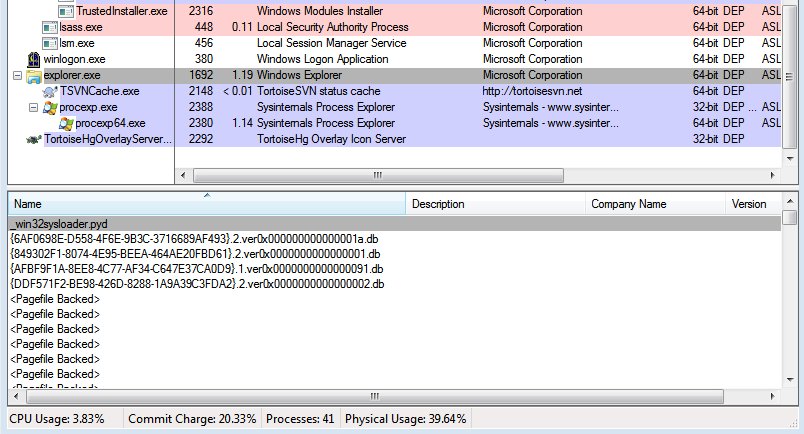

Erstens besteht die offensichtlich einfache Möglichkeit, einen Keylogger zu erstellen, darin, DLL Injection zu verwenden eine Reihe von Möglichkeiten erreicht. Die meisten davon führen dazu, dass eine DLL als dem Adressraum des Prozesses zugeordnet angezeigt wird. Schauen Sie sich dieses Bild an:

Was ist der oberste Eintrag in dieser Liste? Es ist eine pyd - oder Python-Erweiterungsdatei. Ich habe mit Python-implementierten COM-Servern herumgespielt und als Ergebnis wird die DLL in den Adressraum des Windows Explorers geladen.

DLL Durch das Injizieren der Keylogging-Variante wird die DLL in alle Zieladressräume geladen - kann nicht alles erfassen, wenn Sie nicht. Eine Sache, auf die Sie achten sollten, wären seltsame DLLs, die Sie nicht Produkten zuordnen können, deren Zweck Sie kennen. Sie werden in dieser Liste für alle Prozesse angezeigt.

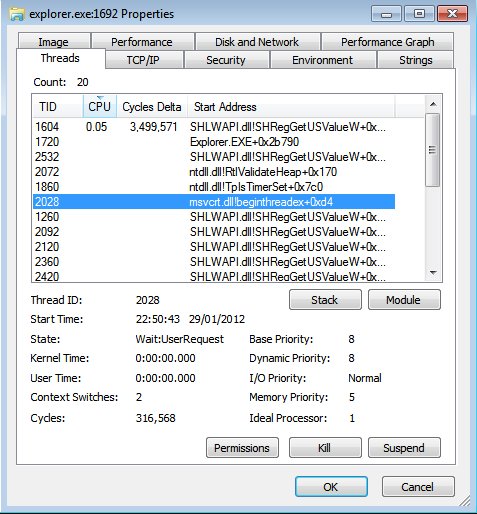

Von den auf Wikipedia beschriebenen Techniken ist die einzige, die ich nicht gesehen habe, die Sorte CreateRemoteThread - ich bin unsicher, ob das Ergebnis darin besteht, einen Thread an das Bild anzuhängen oder einen Thread mit dem Namen DllMain auszuführen. Dank des Prozess-Explorers können wir immer noch sehen, welche Threads was ausführen:

Genial, oder? Nun, sie könnten so benannt werden, dass sie mit der offensichtlichen user32.dll oder einer ähnlichen übereinstimmen. Es gibt eine Reihe von Experimenten, die wir durchführen könnten, um herauszufinden, ob dies der Fall ist, wenn wir dies wollten. Diese werden dem Leser als Übung überlassen (hassen Sie es nicht einfach, wenn die Leute das sagen!).

Das deckt also den Benutzermodus-offensichtlichen-Keylogger-Modus ab. Es gibt einige weniger offensichtliche Stellen, an denen ein Keylogger eingebettet sein könnte (aber es ist unwahrscheinlich, dass es sich um globale Stellen handelt). Es wird jedoch wirklich aufregend, wenn Sie über Hooks auf Kernel-Ebene sprechen. Es gibt einen ausgezeichneten Artikel von Mark R und Bryce Cogswell zu diesem Thema, der jedoch mit der folgenden Einschränkung aktualisiert werden muss:

- 64-Bit-Windows-Kernel verfügen über einen Kernel-Patch Schutzmechanismus, der wichtige Punkte im Kernel regelmäßig auf Änderungen überprüft und das System herunterfährt, wenn sie erkannt werden.

Wenn Sie also 32-Bit-Fenster ausführen, können Sie dies immer noch tun irgendeine Form von Kernel-Level-Hooking installiert und funktioniert; Wenn Sie 64-Bit verwenden, ist dies viel weniger wahrscheinlich. Da KPP zuvor umgangen wurde und sich ständig ändert, würde ich darauf wetten, dass Sie unter x64 keine Kernel-Hooks haben, da Windows-Updates das System des Überwachungsprodukts regelmäßig zum Absturz bringen würden. Software verkauft sich auf dieser Basis einfach nicht.

Was können Sie gegenüber einem 32-Bit-Hook tun? Viele Dinge:

- Untersuchen Sie den Treiberordner auf Einträge, die verdächtig aussehen / nicht zugeordnet werden können.

- Machen Sie dasselbe, aber offline, damit der Treiber dies nicht kann verhindern, dass Sie schauen.

- Konfigurieren Sie einen Debug-Starteintrag mit bcdedit (

bcdedit / copy {current} / d "Windows im Debug-Modus" , bcdedit / debug {id} ON nach dem entsprechenden bcdedit / dbgsettings ), schließen Sie ein Firewire-Kabel an (wirklich. Verwenden Sie keine seriellen. Ich habe dies mit seriellen Kabeln entdeckt - Firewire ist viel schneller). Starten Sie dann auf Ihrem Quellcomputer kd und legen Sie einen Haltepunkt beim Laden des Moduls fest. Gehen Sie dann alle geladenen Module durch und notieren Sie sie. Ein Fahrer kann nicht viel tun, um sich vor dem Start vor Ihnen zu verstecken. Sie können es sogar von hier aus untersuchen ( g , um fortzufahren, Strg + c wird an jedem Punkt unterbrochen).

Natürlich Vorbehalte hier sind, dass keine ausführbaren Windows-Dateien direkt gepatcht wurden oder solche Fehler, die wir nicht trivial erkennen können.

Dies betrifft direkt das System, ist jedoch keine vollständige Lösung. Wenn Sie der Meinung sind, dass die Protokollierungssoftware nach Hause telefoniert, können Sie mithilfe eines transparenten Proxys feststellen, wo Sie sich beispielsweise bei vpn.mycompany.com einwählen, aber möglicherweise auch Verbindungen zum -Monitorserver sehen. mycompany.com .

Wie Sie zweifellos feststellen können, hängen viele der verfügbaren Techniken von zwei Dingen ab:

- Ihre bereits vorhandene Vertrautheit mit Ihrem Betriebssystem oder der Fähigkeit, sich schnell mit dem zu vertraut zu machen, was nicht am richtigen Ort ist, und

- der Fähigkeit und Ressource des Autors, seine Änderungen vor Ihnen zu verbergen / zu verschleiern.

Kurze Antwort: Es gibt keine narrensichere Möglichkeit, etwas dergleichen zu erkennen. Es gibt jedoch einige Stellen, an denen Sie nach Beweisen suchen können.

Verschiedene Haftungsausschlüsse:

- Die Untersuchung könnte Ihrer AUP zuwiderlaufen. Es könnte auch illegal sein, wo Sie leben.

- Wenn Sie alles versuchen, was ich vorschlage, und nichts auftauchen, befolgen Sie Iszis Rat und gehen Sie davon aus, dass jedes Überwachungsprogramm besser ist als Sie.

- Es ist unwahrscheinlich, dass Sie unter dem IT-Support und den Systemadministratoren Freunde finden, die ihre Systeme so analysieren.

- Die Sicherheit Ihrer Aktivitäten auf dem Arbeitslaptop hängt nicht nur vom Betriebssystem ab, sondern auch davon die gesamte Hardware / Software, die an der Übertragung dieser Daten beteiligt ist. Mein Punkt? Wenn Sie sich Sorgen machen (ohne zu sagen, dass Sie es sind, nur ein Beispiel), dass Ihr Arbeitgeber Sie ausspioniert, um festzustellen, ob Sie Ihren Tag mit Farmville verbringen, brauchen sie dafür keinen Keylogger - wenn Sie verbunden sind Über ihr Netzwerk sollten sie in der Lage sein, Ihre Verbindungen zu protokollieren. SSL verbirgt den Inhalt, nicht jedoch die Quelle oder das Ziel.

- Nach meiner Erfahrung stellen sich Gerüchte über Keylogger normalerweise als genau das heraus - Gerüchte. Dies basiert jedoch auf meiner statistisch ungültigen Stichprobe eines Unternehmens, in dem ein solches Gerücht existierte, auf das man sich nicht verlassen kann. Es ist klar, dass diese Produkte existieren.