Ich sehe niemanden, der es erwähnt, also erlaube mir, auf etwas hinzuweisen. Vielleicht irre ich mich, aber verhindert nicht das in Google Chrome implementierte Anheften von Zertifikaten (es gibt auch ein Plugin für Firefox) das Spoofing von Zertifikaten?

Verwandte Fragen und Antworten.

Natürlich ist es möglich, den Datenverkehr zu überwachen, wenn Sie die Infrastruktur steuern. Dies ist jedoch bis zu einem gewissen Grad möglich und hängt meiner Meinung nach davon ab, wie eingeschränkt Benutzeraktionen sind und wie viel Wissen der Benutzer hat. Google Chrome ist der Browser, der im Benutzerprofil installiert werden kann, und ich denke, er erfordert keine Administratorrechte. Sie können auch die Prüfsumme des Installationspakets überprüfen, um sicherzustellen, dass es nicht im laufenden Betrieb geändert wurde. Da Google Chrome das Anheften von Zertifikaten unabhängig vom Zertifikatspeicher des Betriebssystems verwendet - ist es immer noch anfällig für MITM ?

Ich sehe keine Möglichkeit, Benutzer zu verhindern von der Verwendung einer tragbaren Version von VirtualBox mit einem Client-Betriebssystem, das über eine Reihe von datenschutzorientierten Tools verfügt, die die Chance, die Kommunikation zu einer Website / Domain zu sichern, erheblich erhöhen.

Bitte korrigieren Sie mich, wenn ich dies tue Ich bin in einem der oben genannten Punkte falsch.

----------

Bearbeiten.

Ok. Also habe ich eine Lösung gefunden, um zu überprüfen, ob das Zertifikat gefälscht wurde . Es funktioniert angeblich nicht perfekt für Google und Apple, aber es könnte das sein, wonach Sie bei anderen Domains suchen.

Auf den Punkt gebracht:

Es gibt eine Site https://www.grc.com/fingerprints.htm, mit dem der Fingerabdruck eines Remotezertifikats für Sie überprüft werden kann . Sie können es dann mit dem in Ihrem Browser angezeigten vergleichen, um zu überprüfen, ob sie übereinstimmen. Wenn sie nicht übereinstimmen, wird dieses Zertifikat gefälscht ( Ausnahme wird im Abschnitt * Was kann mit diesem Test schief gehen? * Auf der genannten Seite erwähnt. ).

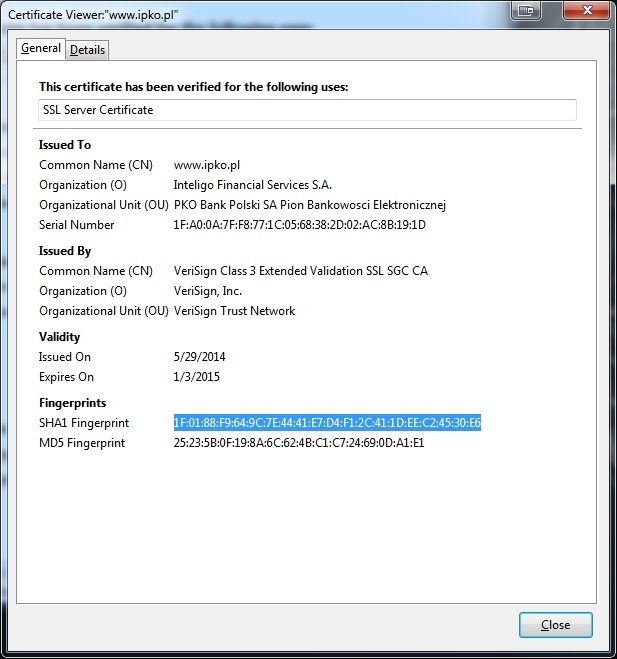

Hier ist der Beweis, dass es funktioniert. Browser-Zertifikat:

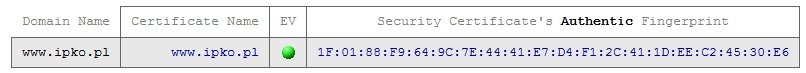

Fingerabdruck von der grc.com-Überprüfung :

Ich denke, da Sie etwas im Sinne der Massenüberwachung erwähnen, wird das Spoofing von Zertifikaten auch auf mehreren https-Sites stattfinden. In diesem Fall, wenn bestätigt wird, dass einer gefälscht ist, können Sie davon ausgehen, dass alle gefälscht sind.

Nächste Bearbeitung.

Nur um die Antwort zu vervollständigen. Da dies der Fall sein kann, wenn ein Bundesstaat oder eine Organisation den Browser vollständig ändert und dem Browser nicht vertraut werden kann , um die Gültigkeit des Zertifikats zu bestätigen. Ich habe eine Powershell-Funktion gefunden, die eine SSL-Verbindung zu der angegebenen Adresse ausführt und einige nützliche Informationen zum Zertifikat anzeigt.

Hier ist der Code (Alias ist meiner):

Funktion Test-WebServerSSL {[CmdletBinding ()] param ([Parameter (Obligatorisch = $ true, ValueFromPipeline = $ true, Position = 0)] [Zeichenfolge] $ URL, [Parameter (Position = 1)] [ValidateRange (1, 65535)] [int] $ Port = 443, [Parameter (Position = 2)] [Net.WebProxy] $ Proxy, [Parameter (Position = 3)] [int] $ Timeout = 15000, [switch] $ UseUserContext) Hinzufügen -Type @ "using System; using System.Net; using System.Security.Cryptography.X509Certificates; Namespace PKI {Namespace Web {öffentliche Klasse WebSSL {public Uri OriginalURi; public Uri ReturnedURi; public X509Certificate2 Certificate; // public X500DistinguishedName Issuer; / / public X500DistinguishedName Subject; public Zeichenfolge Aussteller; öffentlicher String Betreff; public string [] SubjectAlternativeNames; public bool CertificateIsValid; // public X509ChainStatus [] ErrorInformation; public string [] ErrorInformation; public HttpWebResponse Response; }}} "@ $ ConnectString =" https: // $ url`: $ port "$ WebRequest = [Net.WebRequest] :: Create ($ ConnectString) $ WebRequest.Proxy = $ Proxy $ WebRequest.Credentials = $ null

$ WebRequest.Timeout = $ Timeout $ WebRequest.AllowAutoRedirect = $ true [Net.ServicePointManager] :: ServerCertificateValidationCallback = {$ true} try {$ Response = $ WebRequest.GetResponse ()} catch {} if ($ WebRequest.ServicePoint.Certificate -ne $ null) {$ Cert = [Security.Cryptography.X509Certificates.X509Certificate2] $ WebRequest.ServicePoint.Certificate.Handle try {$ SAN = ($ Cert.Extensions | Where-Object {$ _. Oid.Value -eq " 2.5.29.17 "}). Format (0) -split", "} catch {$ SAN = $ null} $ chain = Sicherheit neuer Objekte.Cryptography.X509Certificates.X509Chain -ArgumentList (! $ UseUserContext) [void] $ chain .ChainPolicy.ApplicationPolicy.Add ("1.3.6.1.5.5.7.3.1") $ Status = $ chain.Build ($ Cert) PKI.Web.WebSSL -Property @ {OriginalUri = $ ConnectString; ReturnedUri = $ Response.ResponseUri; Certificate = $ WebRequest.ServicePoint.Certificate; Issuer = $ WebRequest.ServicePoint.Certificate.Issuer; Subject = $ WebRequest.ServicePoint.Certificate.Subject; SubjectAlternativeNames = $ SAN; CertificateIsValid = $ Status; Antwort = $ Antwort; ErrorInformation = $ chain.ChainStatus | ForEach-Object {$ _. Status}} $ chain.Reset () [Net.ServicePointManager] :: ServerCertificateValidationCallback = $ null} else {Schreibfehler $ Error [0]}} Set-Alias TSSL Test-WebServerSSL

Sie können es in die Powershell-Konsole einfügen. Dadurch wird die Funktion für die Zeit der aktuellen Sitzung registriert (bis Sie das Fenster der Powershell-Konsole schließen, sodass Sie keine Spuren hinterlassen).

Danach können Sie im selben Fenster Folgendes eingeben:

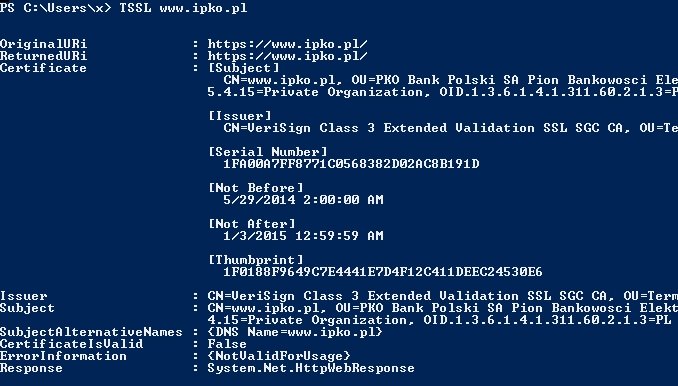

TSSL www.ipko.pl

Die Ausgabe sieht folgendermaßen aus :

Ich habe hier einen Funktionscode gefunden.